Nvidia GPUs: ¿Vulnerables a Ataques Rowhammer? La IA y el Rendimiento en juego

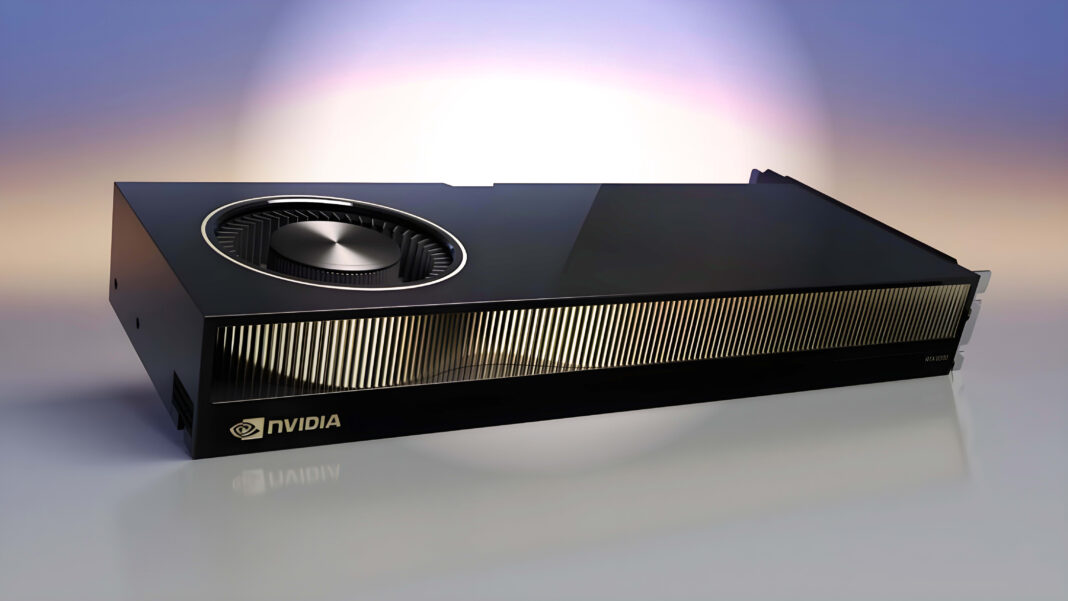

La seguridad de la infraestructura de inteligencia artificial ha estado bajo un riguroso escrutinio,y un reciente hallazgo en el dinámico ámbito de la computación de alto rendimiento subraya la persistencia de vulnerabilidades intrínsecas en el hardware. ¡Un recordatorio contundente de que ni siquiera el silicio es infalible! Investigadores de la Universidad de Toronto han desvelado «GPUhammer»,un ataque Rowhammer exitoso y sin precedentes contra unidades de procesamiento gráfico (GPU) discretas,específicamente las poderosas Nvidia RTX A6000. Este hito marca un precedente crucial en la seguridad de la memoria GDDR6, el corazón de muchas de nuestras GPU de alto rendimiento. Este descubrimiento no solo expone un punto débil crítico en la cadena de procesamiento de datos, sino que también plantea interrogantes sustanciales sobre la integridad de los modelos de aprendizaje profundo y la eficacia de las medidas paliativas propuestas por los fabricantes. ¡Una alerta roja para el ecosistema tech!

GPUhammer: Un Ataque Quirúrgico a la Integridad de la IA que Nos Pone en Alerta

El ataque GPUhammer representa una intrusión novedosa y preocupante en el ámbito de la seguridad de la memoria, marcando un antes y un después: es la primera vez que un ataque rowhammer se ejecuta con éxito en GPUs discretas.Este método de ataque explota una debilidad física, casi una falla de diseño, en la memoria DRAM, donde la activación repetida de una fila de memoria puede inducir la alteración de bits -o los temidos ‘bit flips’- en filas adyacentes no activadas.En el contexto de GPUhammer, este fenómeno se ha manifestado con una claridad alarmante en los módulos de memoria GDDR6, el músculo detrás de las Nvidia RTX A6000.

El impacto de estas alteraciones de bits es drástico, amigos techies, especialmente en el contexto de las redes neuronales profundas. Un simple «bit flip» o inversión de un bit puede corromper un modelo de inferencia de inteligencia artificial, resultando en una degradación catastrófica de su precisión.¡Es como un pequeño terremoto digital!

Cuando la IA Falla: Ramificaciones Críticas en Aplicaciones Hipersensibles

La alteración de la precisión de los modelos de IA mediante GPUhammer tiene implicaciones de seguridad y funcionales de gran calado, ¡y esto es solo la punta del iceberg! Como lo ha expresado con autoridad Gururaj Saileshwar, profesor asistente en la Universidad de Toronto y coautor de la investigación:

«Esto es como inducir un daño cerebral catastrófico en el modelo: con solo una inversión de un bit, la precisión puede caer del 80% al 0.1%, volviéndolo inútil.»

¡Un escenario que nadie desea!

Las consecuencias directas de esta vulnerabilidad se extienden a sectores donde la fiabilidad de la IA es, sencillamente, imperativa. Pensemos en ello: saileshwar detalló los riesgos inherentes, que ponen los pelos de punta:

«Con tal degradación de la precisión, un coche autónomo podría clasificar erróneamente las señales de stop (leyendo una señal de stop como una señal de límite de velocidad de 50 mph), o dejar de reconocer a los peatones. Un modelo de atención médica podría diagnosticar erróneamente a los pacientes. Un clasificador de seguridad podría no detectar el malware.»

Estos escenarios no solo subrayan la urgencia de abordar esta vulnerabilidad,sino que exigen medidas de seguridad robustas y validadas. ¡La confianza en la tecnología está en juego! 🤖

Nvidia Responde: ECC,¿La Solución Definitiva o un «Mal Necesario» para el Rendimiento?

Frente a la materialización de esta vulnerabilidad,Nvidia ha puesto sus cartas sobre la mesa: la habilitación del código de corrección de errores (ECC) a nivel de sistema como una medida paliativa. Un paso clave para proteger nuestras GPUs.Para los más técnicos,ECC utiliza códigos SECDED (Single error Correction,double Error Detection) para corregir errores de un solo bit y detectar errores de doble bit,proporcionando una capa de protección crítica contra las corrupciones de memoria. Es como tener un ángel guardián para tus datos.

Sin embargo, y aquí viene el ‘pero’ crucial, la implementación de ECC no está exenta de consecuencias para el rendimiento. La activación de ECC puede generar una reducción de hasta el 10% en el rendimiento de la GPU, un compromiso significativo en entornos donde cada ciclo de procesamiento es, literalmente, vital. Como bien lo describe Saileshwar, es una «espada de doble filo,» señalando el dilema eterno entre la seguridad del sistema y la eficiencia operativa. ¡Un verdadero jaque mate para los ingenieros!

Desafío Superado: Por Qué Atacar la Memoria de las GPUs Era Tan Complicado (Hasta Ahora)

La ejecución exitosa de un ataque Rowhammer en GPUs ha sido, históricamente, un auténtico rompecabezas. Esto se debe, principalmente, a las diferencias arquitectónicas y operacionales entre la memoria GDDR (Graphics Double Data Rate) utilizada en nuestras queridas GPUs y la memoria DDR (Double Data Rate) común en las CPUs. Las memorias GDDR poseen una latencia de memoria intrínsecamente mayor y tasas de refresco notablemente más rápidas en comparación con las DDR.

Estos factores, sumados a las complejidades intrínsecas del acceso a la memoria de la GPU, han dificultado enormemente la orquestración de ataques Rowhammer precisos y efectivos. El brillante logro de GPUhammer por parte de los investigadores de la Universidad de Toronto (Gururaj Saileshwar, Chris S. Lin, y Joyce Qu) marca, sin duda, un hito significativo. Establece un precedente que exige una revisión exhaustiva de los protocolos de seguridad de hardware que creíamos inquebrantables.

La Nube,en el Punto de Mira: Riesgos Agudizados en Entornos Compartidos

La infraestructura de computación en la nube presenta,sin duda,un vector de ataque particularmente vulnerable en el contexto de GPUhammer. ¡Aquí es donde la cosa se pone seria! En entornos multiusuario, donde la misma GPU física puede ser compartida por múltiples clientes, la posibilidad de que un actor malicioso explote esta vulnerabilidad se magnifica exponencialmente.

Aunque proveedores de nube de la talla de Amazon Web Services (AWS) ya han implementado defensas contra tales ataques, plataformas como Runpod y Lambda Cloud deben mantener una vigilancia constante y asegurar la robustez de sus configuraciones de seguridad. ¡La proactividad es clave! La auditoría continua de estos entornos es,por tanto,imperativa para mitigar los riesgos asociados a la compartición de recursos de hardware. En el mundo cloud, no hay lugar para la complacencia. ☁️

¿El Futuro es Inmune? Vulnerabilidades en el Horizonte y la Evolución de la Protección GPU

Aunque el ataque se demostró en las Nvidia RTX A6000, los investigadores sugieren que el alcance podría ser mayor: otras GPUs basadas en memoria GDDR6 podrían ser igualmente susceptibles a GPUhammer.La relevancia de esta investigación, por cierto, se extiende directamente a las GPUs de nueva generación.Las arquitecturas Hopper y blackwell de Nvidia, que incluyen la poderosa H100 y la futura RTX 5090, incorporan ECC integrado directamente en el chip, lo que, según Saileshwar, «puede ofrecer una mejor protección contra las inversiones de bits.» Parece una buena noticia, ¿verdad?

No obstante, y aquí viene la cautela, esta protección inherente no garantiza una inmunidad total. Saileshwar advierte, con la prudencia que lo caracteriza, que «estas protecciones no han sido probadas a fondo contra ataques Rowhammer dirigidos, por lo que, aunque puedan ser más resistentes, la vulnerabilidad aún no puede descartarse.» Esta observación subraya, con letras mayúsculas, la necesidad de una investigación continua y de pruebas de estrés rigurosas para validar la eficacia real de las contramedidas. ¡El juego del gato y el ratón continúa!

Rowhammer: Un Fantasma Antiguo que Ahora Acosa a las GPUs (Contexto Histórico)

Los ataques Rowhammer tienen una historia que se remonta a 2014,un año clave cuando investigadores de Google Project Zero demostraron por primera vez cómo la manipulación de la memoria DRAM podía inducir cambios de bits no deseados. ¡Un clásico de la ciberseguridad! Sin embargo, gpuhammer se diferencia y mucho de sus predecesores al ser el primer ataque exitoso contra GPUs discretas, lo que introduce una nueva y compleja dimensión en la seguridad de la computación de alto rendimiento y la inteligencia artificial.

Mientras que los ataques anteriores se centraban principalmente en la memoria del sistema (DDR), GPUhammer, de forma ingeniosa, transfiere esta amenaza al dominio de la memoria gráfica (GDDR), un área con características de acceso y rendimiento claramente distintas. ¡Un salto cualitativo en el arte de la vulnerabilidad!

Veredicto Final: La Seguridad en la Computación de GPU, ¡Un Imperativo que No Espera!

La emergencia de GPUhammer subraya, de forma innegable, la naturaleza evolutiva de las amenazas a la seguridad del hardware y la necesidad de una diligencia constante en el diseño y la implementación de sistemas. El mundo tech nunca se detiene.La vulnerabilidad de las GPUs a ataques Rowhammer no es, en absoluto, un problema meramente técnico; es una cuestión que tiene profundas implicaciones para la fiabilidad de las aplicaciones críticas impulsadas por la IA, desde la autonomía de los vehículos hasta el diagnóstico médico. ¡Estamos hablando de la vida real!

La recomendación de Nvidia de habilitar ECC, a pesar de la inherente penalización de rendimiento, es un testimonio claro y contundente de la seriedad de esta amenaza. Es fundamental que la investigación en seguridad de hardware continúe evolucionando, que los fabricantes implementen protecciones proactivas sin dilación, y que los operadores de infraestructura en la nube refuercen sus protocolos para garantizar la integridad y la confianza en esta vertiginosa era de la computación acelerada por GPU. ¡El futuro de la IA depende de ello!

¡Mantente al día con lo último en tecnología y tendencias digitales! ¡Sigue a Tendencias Digitales!